PROTECTION DE L’INFORMATION

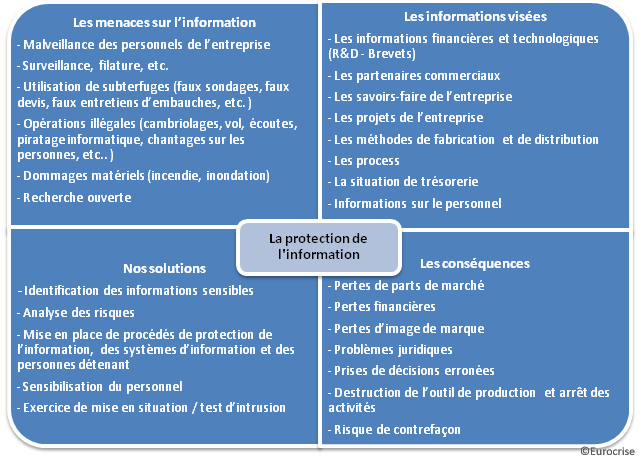

La protection de l’information est l’ensemble des actions visant à préserver le patrimoine informationnel de l’entreprise en vue d’acquérir et de conserver un avantage concurrentiel.

EUROCRISE peut vous accompagner dans la mise en place de cet équilibre :

Exemple de mission réalisée

Contexte et problématique :

La direction d’un grand groupe pharmaceutique se rend compte que l’un de ses concurrents adopte une position ambiguë à son égard en tentant des approches auprès de ses employés suite à une remontée d’information auprès du service sûreté. Celle-ci nous mandate afin que l’on mène une campagne de sensibilisation à la protection de l’information auprès du personnel de l’entreprise et que l’on réalise des exercices de mises en situation.

Résultat :

Lors de cette mission, Eurocrise est intervenu dans un premier temps en effectuant une mission de sensibilisation auprès du personnel de l’entreprise afin d’expliquer les risques liés à la fuite de l’information, quelles sont les stratégies afin de subtiliser l’information et enfin quel comportement faut il adopter afin de sécuriser celle-ci sans pour autant empêcher sa circulation. Enfin dans une deuxième phase, Eurocrise va intervenir en réalisant des « exercices de mise en situation » qui aboutiront à la rédaction d’une note écrite à l’attention de la direction faisant état des points positifs et des points à améliorer en matière de protection de l’information.

Démarche

Le durcissement de la concurrence, la multiplication des cas de criminalité économique, mais aussi les impératifs de contrôle interne qu’ont imposés les dispositions législatives françaises (Loi de Sécurité Financière) et internationales (Sabbarn-Oxley Act) rendent nécessaire de maîtriser les risques portant sur l’information et les actifs immatériels de l’entreprise.

Audit des flux d’information

. Analyse des flux d’information internes et externes ;

. Classification des informations par niveau de confidentialité ;

. Mesure de protection des supports physiques et électroniques ;

. Analyse des procédures de confidentialité en vigueur ;

. Définition du « risque d’atteinte à la confidentialité ».

Etablissement des procédures de protection de la confidentialité

. Les règles de comportement : loyauté, discrétion, confidentialité ;

. Les règles d’accès et de circulation dans l’entreprise ;

. Les règles de sûreté en déplacement ;

. Les règles de création, archivage, dupplication et circulation de documents ;

. Les règles de protection juridique.

La sécurité informatique

1. Test de vulnérabilité interne des systèmes d’information ;

2. Test de pénétration externe et d’ingénierie sociale ;

3. Gestion et usage du matériel et des réseaux ;

4. Gestion des mots de passe ;

5. Gestion des dossiers et des fichiers ;

6. Gestion des sauvegardes et des supports magnétiques.

. Plan de traitement et de réduction des risques.

<- Volet d’action précédent

Volet d’action suivant ->

Nos partenaires